ArpSpoof断网测试工具是一款基于ARP协议欺骗原理的网络安全性检测工具,主要用于模拟中间人攻击(MitM)测试。该工具通过伪造网关与目标设备的ARP响应包,劫持网络流量并实现双向重定向,从而使目标设备与网关之间的通信链路中断。广泛应用于网络安全演练、系统防御能力评估及网络管理教育领域,帮助管理员验证防火墙规则、入侵检测系统的有效性,提升网络环境的安全性防护等级。

软件亮点

ARP欺骗攻击

向目标设备发送伪造的ARP响应包,将攻击者的MAC地址绑定到目标设备的IP地址(或网关IP),使目标设备误以为攻击者是网关,导致流量被劫持或中断。

攻击模式:

单向欺骗:仅欺骗目标设备(使其无法访问网关)。

双向欺骗:同时欺骗目标设备和网关(实现中间人攻击,可截获数据)。

断网测试

模拟网络中断场景,测试系统或应用在断网时的容错能力(如重连机制、数据缓存等)。

适用于Web应用、移动App、IoT设备的网络健壮性测试。

网络诊断辅助

通过ARP缓存表分析,帮助排查网络中的IP冲突、MAC地址伪造等问题。

软件特色

ARP协议漏洞利用

ARP协议是无状态的,设备会直接更新ARP缓存表,无需验证响应包的来源真实性。

ArpSpoof通过发送伪造的ARP响应包,篡改目标设备的ARP缓存表,实现流量重定向或中断。

攻击流程示例

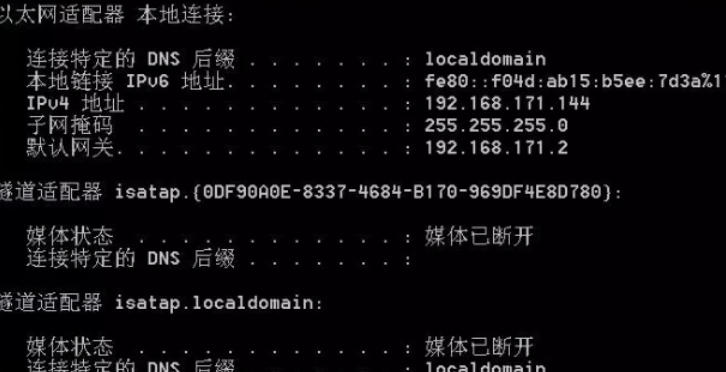

目标:让设备A(IP: 192.168.1.2)无法访问网关(IP: 192.168.1.1)。

步骤:

攻击者向设备A发送伪造ARP响应:192.168.1.1 的MAC地址是攻击者的MAC(AA:BB:CC:DD:EE:FF)。

设备A更新ARP缓存表,将网关IP绑定到攻击者MAC。

设备A发送给网关的数据包被发送到攻击者,导致通信中断(若攻击者不转发数据)。

软件亮点

网络安全测试

验证防火墙、IDS/IPS对ARP欺骗的检测和防御能力。

测试内网设备在ARP欺骗下的安全性(如是否启用动态ARP检测、802.1X认证等)。

教学演示

网络安全课程中演示ARP欺骗的原理和影响。

帮助学生理解中间人攻击(MITM)的实现方式。

竞品分析

对比不同网络设备或软件在ARP欺骗攻击下的表现差异。

常见问题

ARP欺骗是如何导致断网的?

原理:ARP协议用于将IP地址解析为MAC地址,设备会缓存ARP响应结果。攻击者通过伪造ARP响应包,将目标设备的网关IP绑定到自己的MAC地址,使目标设备将数据包发送到攻击者而非真实网关,导致通信中断(若攻击者丢弃数据包)。

示例:

目标设备A(IP: 192.168.1.2)原本通过MAC地址 00:11:22:33:44:55 访问网关(192.168.1.1)。

攻击者发送伪造ARP响应:192.168.1.1 的MAC地址是 AA:BB:CC:DD:EE:FF(攻击者MAC)。

设备A更新ARP缓存表,后续数据包被发送到攻击者,导致断网。

小智桌面 3.3.3.10

小智桌面 3.3.3.10

iFonts字体助手 最新版 v2.5.3

iFonts字体助手 最新版 v2.5.3

神奇电商宝贝下载软件 电脑版 v3.0.0.285

神奇电商宝贝下载软件 电脑版 v3.0.0.285

ABBYY FineReader 官方版

ABBYY FineReader 官方版

MathType v6.9

MathType v6.9

Xshell Portable 官方版 v6 6.0.011

Xshell Portable 官方版 v6 6.0.011